この記事のポイント

OpenCodeは、GitHub Stars 11万超・月間250万ユーザーを持つOSSのAIコーディングエージェント。TUI・デスクトップ(ベータ)・IDE拡張で利用可能

75以上のモデルに対応し、OpenAI・Anthropic・Google・ローカルLLMなどプロバイダを自由に切り替えられる。OpenCode Zenでは従量課金、OpenCode Blackでは定額制も選択可能

Claude Pro/MaxのOAuth利用は2026年2月にAnthropicが正式に禁止。Claude系モデルはAPIキーまたはZen経由で接続する必要がある

LSP・MCP連携やDocker Model Runner統合で、プロジェクト全体の文脈を理解した「開発パートナー」として機能

企業導入では、権限(permission)管理と中央設定による接続先・共有機能の統制が重要。段階的な権限解放が推奨される

Microsoft MVP・AIパートナー。LinkX Japan株式会社 代表取締役。東京工業大学大学院にて自然言語処理・金融工学を研究。NHK放送技術研究所でAI・ブロックチェーンの研究開発に従事し、国際学会・ジャーナルでの発表多数。経営情報学会 優秀賞受賞。シンガポールでWeb3企業を創業後、現在は企業向けAI導入・DX推進を支援。

Anomaly Innovationsが開発する「OpenCode」は、GitHub Stars 11万超・月間250万ユーザーを擁するオープンソースのAIコーディングエージェントです。75以上のモデルに対応し、Claude Codeのような体験をOSSで実現するツールとして急成長しています。

本記事では、OpenCodeの具体的な機能や「OpenCode Zen」「OpenCode Black」を含む料金体系、2026年2月のAnthropic OAuth禁止の影響、LSP・MCP連携による拡張性、そして企業導入時に不可欠なセキュリティ・権限設計のポイントについて、最新情報を基に徹底解説します。

目次

OpenCodeとは?

OpenCodeは、「ターミナルから使えるオープンソースのAIコーディングエージェント」です。

Anomaly Innovations(旧SST/Serverless Stack)が開発し、MITライセンスで公開されています。2026年2月時点でGitHub Starsは11万超、月間アクティブユーザーは250万人を超え、OSSコーディングエージェントの中でも最大規模のコミュニティを持ちます。

TUI(ターミナルUI)を中心に、デスクトップアプリ(ベータ版)やVS Code・Cursor・Windsurf向けのIDE拡張機能も提供されており、”エージェントを開発フローに組み込む”体験を狙った設計になっています。

差分レビュー、ファイル編集、コマンド実行、検証を一連の流れとして回すことを想定した構造を取り、開発作業を”会話だけ”に閉じない点が特徴です。

参考:公式リポジトリ

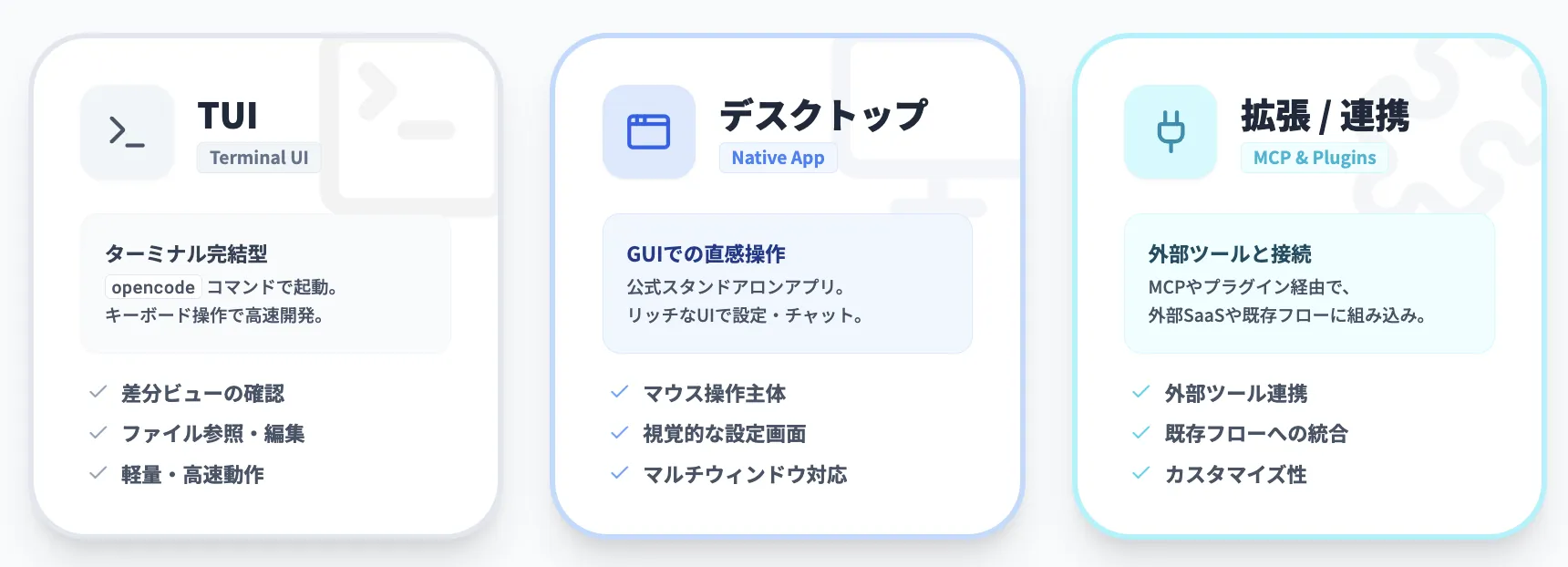

TUI・デスクトップ・IDE連携のラインナップ

OpenCodeの中心は、「OpenCode」コマンドで起動するTUIですが、それだけではありません。利用形態は大きく次のように整理できます。

-

TUI(ターミナルUI)

OpenCodeの中心となる利用形態です。ターミナル上で会話しながら、提案された変更を差分として確認し、必要に応じてファイル参照やコマンド実行までを同じ画面で回せます。

まずはここから入るのが最短です。

-

デスクトップアプリ

TUIを補完する“GUI版クライアント”です。インストールはパッケージマネージャではなく、公式のDownload/Releaseから配布物を取得して入れる形になります。

ターミナルに慣れていないメンバーでも導入しやすく、オンボーディング用途で選ばれます。

-

拡張機能/連携

OpenCode単体のUI形態ではなく、「何と繋いで何を自動化するか」の層です。

MCPやカスタムツールを通じて外部サービス(チケット/ドキュメント/社内ツール等)に接続できますが、“送信先”と“実行権限”が増えるため、許可する連携を絞り、権限・ログ方針とセットで運用するのが前提になります。

どれを選ぶかは、普段の開発導線(ターミナル中心か、IDE中心か)とチームの運用要件で決めるとスムーズです。

OpenCodeの主な機能と特徴

ここでは、OpenCodeが単なるチャットツールとどう違うのか、その技術的な特徴やアーキテクチャにフォーカスして解説します。

マルチモデル対応:OpenCode Zen

OpenCodeは接続先(プロバイダ)を差し替えることでOpenAI/Anthropic/Google系だけでなく、ローカルLLMや各種互換APIも含めて構成を組めます。

加えて、公式が提供する OpenCode Zen は「テスト・検証済みモデルをまとめて提供するAIゲートウェイ」として用意されています。

Zenは任意で、アカウントを作成してAPIキーを発行し、TUIで「/connect」から接続します。

LSP連携とリポジトリ解析

OpenCodeは、単に「チャットでコードを吐かせる」だけでなく、プロジェクト単位での作業(差分適用・ファイル編集・実行・検証)を前提にした動線を持ちます。

そのため、LSPやフォーマッタ、テスト実行などと組み合わせて、“生成→適用→検証”を短いループで回す運用が現実的です。

MCPとプラグインエコシステム

OpenCodeは、MCP(Model Context Protocol)を含む外部連携を取り込みやすい設計です。

MCPサーバーへ接続することで、Web取得・DB参照・SaaS API呼び出しなど“コード以外の作業”も一連のエージェント動作に含められます。

クライアント/サーバー構成とパーミッション

コーディングエージェントを運用する上で重要なのが、「何をエージェントに許可するか」です。

ファイル編集やコマンド実行は便利な反面、誤操作・悪意あるプロンプト・意図しないデータ送信のリスクに直結します。

OpenCodeは権限(permission)を設定で管理でき、編集(edit)やコマンド実行(bash)などの操作を、許可・確認・禁止といった形で制御していく運用が基本になります。

設定項目は「権限」「接続」「共有」などの単位で整理されているため、運用設計時は“どの操作をどのレベルで許可するか”を先に決めるのが現実的です。

OpenCodeの料金体系

OpenCode本体(CLI/TUI・デスクトップアプリ等)はOSSとして提供され、クライアント自体に月額課金が発生する形ではありません。

ポイントはシンプルで、OpenCode自体に”利用料”があるのではなく、どの「接続先」で使うかによってコストが決まる、という構造です。

- Zenのようなゲートウェイを使う

- 各社APIを叩く

- 対応プロバイダのサブスク認証を使う

OpenCode Zenの料金モデル

OpenCode Zen は、OpenCodeチームがテスト・検証したモデルをまとめて使えるAIゲートウェイで、**pay-as-you-go(従量課金)**です。

料金は基本的に 1M tokensあたりの入力/出力単価で整理され、モデルによっては Cached Read / Cached Write の単価も示されています。2026年2月時点で75以上のモデルが利用可能です。

以下は、代表的なモデルの価格帯です(1M tokensあたり、2026年2月時点)。

| モデル名 | Input | Output | 備考 |

|---|---|---|---|

| GPT 5 Nano | Free | Free | 無料で利用可能 |

| Qwen3 Coder 480B | $0.45 | $1.50 | コスト重視のコーディング向け |

| GLM 4.7 | $0.60 | $2.20 | Read: $0.10 |

| Claude Haiku 4.5 | $1.00 | $5.00 | 軽量タスク向け |

| GPT 5.3 Codex | $1.75 | $14.00 | Read: $0.175 |

| Claude Sonnet 4.6 | (≤200K) $3.00 (>200K) $6.00 |

(≤200K) $15.00 (>200K) $22.50 |

Read: $0.30 / $0.60 |

| Gemini 3.1 Pro | (≤200K) $2.00 (>200K) $4.00 |

(≤200K) $12.00 (>200K) $18.00 |

Read: $0.20 / $0.40 |

| Claude Opus 4.6 | (≤200K) $5.00 (>200K) $10.00 |

(≤200K) $25.00 (>200K) $37.50 |

最上位モデル |

上記以外にも、GPT 5.2/5.1系、Claude Sonnet 4.5/4、Gemini 3 Flash、GLM 5、Kimi K2シリーズ、MiniMaxなど多数のモデルが用意されています。最新の全モデル料金はOpenCode Zenの公式ドキュメントで確認できます。

Zenでは、クレジットカード手数料は実費(所定の料率+固定額)で上乗せされ、Zen側がそれ以外の追加手数料を取らない旨が明記されています。

またZenは、残高が一定額を下回ると自動で残高を追加するAuto-reloadと、ワークスペース/メンバー単位での Monthly limits を備えています。

詳細な料金体系については、OpenCodeの公式ドキュメントをご覧ください。

各社API・サブスク接続

Zenを使わず、各プロバイダを 直接 使うことも可能です。ここはさらに2通りあります。

1. APIキーで接続(従量課金)

OpenAI・Anthropic・Google(Vertex AI)・Z.aiなどのAPIキーを設定して使う方式です。

この場合の料金は、各社のAPI価格(入力/出力トークン課金など)がそのまま適用されます。

2. サブスク契約で接続(対応プロバイダのみ)

一部のプロバイダでは、APIキーではなく そのサービスのサブスク契約でブラウザ認証して利用できる場合があります。

これは「OpenCodeの課金」ではなく、**プロバイダ側にログインして“その契約の範囲で使う”**という意味です。利用できるモデル・回数・上限のかかり方は、各プロバイダのプラン仕様に従います。

サブスク認証の対応プロバイダ(例)

| プロバイダ | サブスク認証で使うプラン例 | 注意点 |

|---|---|---|

| OpenAI | ChatGPT Plus / Pro | APIキー入力も選べる。 |

| Anthropic | 2026年2月時点で利用不可。Anthropicが第三者ツール経由のOAuth利用を禁止。APIキーのみ利用可能。 | |

| GitHub Copilot | Copilot サブスク | 一部モデルはPro+が必要/Copilot設定で手動有効化が必要なモデルがある。 |

| Z.AI | GLM Coding Plan(サブスク) | “ブラウザOAuth”というより、加入状況に応じたプラン選択(APIキー利用)として案内されている。 |

Enterpriseプラン

企業向けには、ガバナンス・セキュリティ要件に合わせたEnterprise導入が整理されています。

SSO連携や中央設定(Central Config)、社内AIゲートウェイの強制などを前提に、要件に応じて見積もり・導入相談を行う形になります。

OpenCode Black(個人向けサブスクリプション)

Zen(従量課金)とは別に、OpenCode Blackという月額定額のサブスクリプションも提供されています。月$20/$100/$200の3段階で、企業APIゲートウェイ経由でClaude・GPT・Gemini等の主要モデルにアクセスできる仕組みです。

ただし、2026年2月時点では新規加入が一時停止中となっています。再開時期はOpenCode Blackの公式ページで確認できます。従量課金を避けて定額で使いたい個人開発者には選択肢になり得ますが、利用可能な状況を確認してから検討してください。

サブスク認証利用時の注意

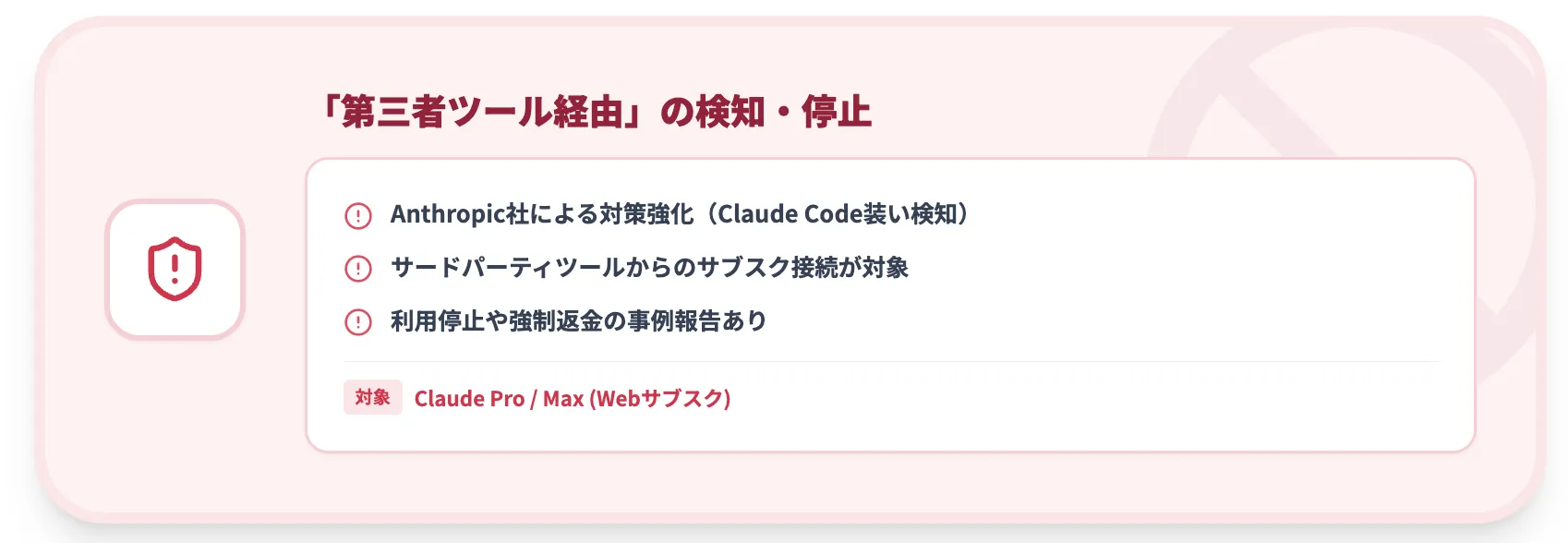

OpenCodeは「サブスク認証(OAuth)」で一部プロバイダに接続できますが、Claude(Anthropic)のPro/Maxについては、2026年2月19日にAnthropicが正式にポリシーを明文化し、第三者ツールからのOAuth利用が規約違反として禁止されました。

経緯を整理すると、2026年1月9日〜27日にかけてAnthropicが技術的ブロックを段階的に実施し、Claude Code(公式クライアント)を装う第三者ツールの利用を防ぐガードが強化されました。その後、2月19日にAnthropicがドキュメントを更新し、OAuth認証はClaude CodeとClaude.ai(Webインターフェース)のみに限定されることが正式に示されています。

これを受けてOpenCodeは、Claude Pro/Maxアカウントキーのサポートコードをすべて削除しています。Claude系モデルをOpenCodeで利用する場合は、Anthropic APIキー(従量課金)またはOpenCode Zen経由での接続が必要です。

一般論として、サブスク(Web/公式クライアント)は「人間の通常利用」を前提に設計されている一方、エージェント環境では高頻度実行や自動ループが起きやすく、プロバイダ側の制限・検知の対象になり得ます。安定運用を重視する場合は、各社の公式API(APIキー)または正規ゲートウェイ(Zen等)を優先するのが安全です。

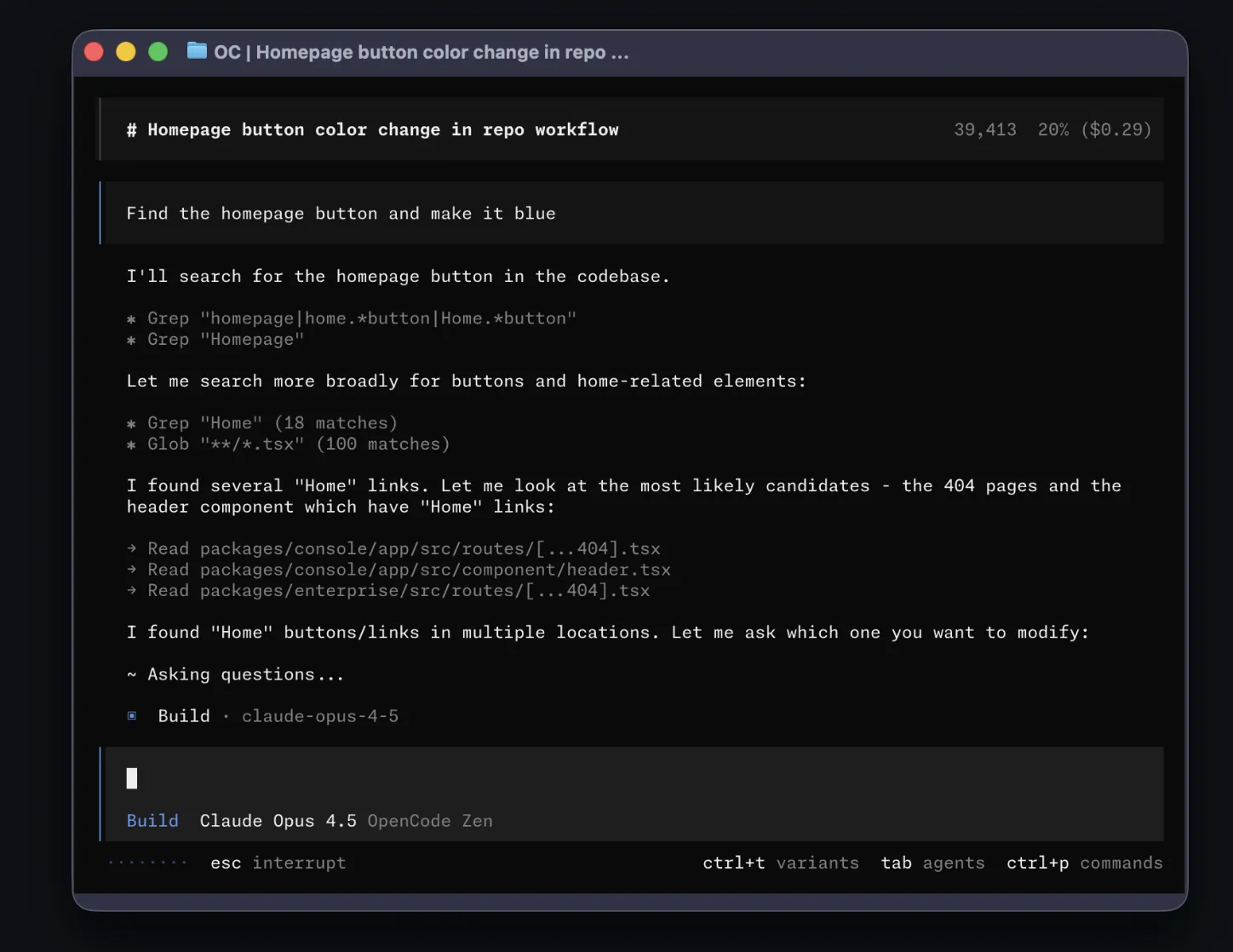

OpenCodeの使い方

ここでは、OpenCodeを「入れる → つなぐ → 回す」までの流れを、公式ドキュメントの導線に沿って整理します。TUI(ターミナルUI)を起点に、必要に応じてデスクトップ/IDE拡張へ広げるイメージです。

インストール

まずはOpenCode本体を導入します。最短はインストールスクリプトで、OSや環境に合わせてパッケージマネージャでも入れられます。

- インストールスクリプト:「curl -fsSL https://opencode.ai/install | bash」

- Node系(npm/bun/pnpm/yarn):「npm install -g opencode」など。

- Homebrew(macOS/Linux):「brew install anomalyco/tap/opencode」。

- Windows:Chocolatey/Scoop/npmなどに対応。

- デスクトップ版(Beta)やIDE拡張も、公式のDownloadページから取得できます。

導入後は「opencode」コマンドが使える状態になっているかを確認します。

起動とプロジェクトの開き方(TUI)

OpenCodeは、基本的に「今いるディレクトリ=対象プロジェクト」として起動します。プロジェクト直下で起動するのが分かりやすいです。

- カレントディレクトリで起動:「opencode」

- 対象パスを指定して起動:「opencode /path/to/project」

起動するとTUIが立ち上がり、ここから会話・差分確認・各種コマンドを回していきます。

プロバイダ接続(/connectと認証情報の読み込み)

モデルを使うには、プロバイダ(OpenAI/Anthropic/Google/Z.AI/ローカル等)に対する認証情報を設定します。TUIからやるなら「/connect」が入口です。

- 「/connect」:利用可能なプロバイダ一覧から選び、APIキー等を登録します。

- 認証情報はローカルの資格情報ファイルに保存されます。

- さらに、環境変数やプロジェクト内の「.env」にキーがある場合は、それも起動時に読み込まれます。

Zenを使う場合も、基本の流れは同じで「Zen側のキーを用意して接続先として選ぶ」という形になります。

モデル選定(/modelsとconfigの使い分け)

接続できたら、次に「どのモデルで回すか」を決めます。TUIで確認するなら「/models」が分かりやすいです。

- 「/models」:利用可能なモデル一覧を表示します。

- 既定モデルは「opencode.json」(設定ファイル)で固定できます(「model」/「small_model」など)。

- プロバイダごとの挙動(タイムアウトなど)も「provider」セクションで調整できます。

「毎回同じモデルで回す」ならconfigで固定し、「作業に応じて変える」ならTUI側で一覧確認しながら切り替える、が実務だと楽です。

典型ワークフロー(短いループで回す)

OpenCodeは「提案 → 反映 → 検証」の反復が中心です。TUI側の機能を使うと、このループが回しやすくなります。

- 参照したいファイルは「@」で差し込めます(例:「@src/app.ts」など)。

- シェルコマンドは先頭に「!」を付けて実行し、出力を会話に取り込めます(例:「!npm test」)。

- 会話中の操作は「/」コマンドで行います(例:「/help」、「/new」、「/sessions」、「/details」、「/compact」)。

- 「/undo」・「/redo」はファイル変更も巻き戻す設計で、内部的にGitを使う前提があるため、Git管理のプロジェクトだと相性が良いです。

このあたりを押さえると、「自然言語で指示 → 差分/変更を確認 → テストして戻す」のテンポが作れます。

セッション共有・エクスポート(共有の扱いは最初に決める)

共有まわりは便利ですが、運用ルールなしだと事故りやすいので、使い方を決めてから触るのが安全です。

- 「/share」:現在のセッションを共有リンクとして公開します(リンクを知っている人は閲覧できます)。

- 「/unshare」:共有を解除し、関連データを削除します。

- 共有モードはconfigで「manual」/「auto」/「disabled」を選べます(組織運用なら「disabled」をプロジェクトに同梱して強制、のような設計も可能)。

- 「/export」:会話をMarkdownに書き出して外部で扱えます(記録・チーム共有の「内部用ログ」としては、まずexport中心が無難です)。

「外部に公開する共有リンク」と「内部で残す作業ログ」を分けて考えると、運用が破綻しにくくなります。

OpenCodeのユースケース別活用パターン

OpenCodeは「ターミナル上で動くAIコーディングエージェント」として、会話 → 差分生成 → 適用/取り消しの短いループを回しやすいのが強みです。

用途ごとに「モデル」「編集権限」「実行場所(ローカル/CI)」を切り替えると、精度と安全性のバランスが取りやすくなります。

バイブコーディング/ソロ開発での活用

雑談しながらUIや機能を生やす“短いループ”と相性が良く、TUIで差分を見ながら前に進められます。迷走しやすいフェーズほど「戻せる運用」を前提にすると事故が減ります。

- 向いているタスク。

- 既存コードの全体像把握(ディレクトリ構造・責務の推定)。

- 小さめの機能追加(フォーム追加、画面1枚増やす、API 1本増やす)。

- リファクタの下準備(命名・責務の分割案を出してもらう)。

これらは「正解が1つに定まりにくい」一方で、試行錯誤の回数が成果に直結しやすい領域です。

OpenCodeの強みである短い反復が、そのまま開発速度に乗ります。

- 回し方の例。

- 「現状の仕様/構造を要約→追加したい要件を箇条書き→実装方針→差分提案→適用」までを1セットにする。

- 変更が大きくなる前に、差分単位で小刻みに適用して確認する。

ここで大事なのは、会話を長引かせるよりも「差分を小さく出して早く当てる」ことです。

TUI上で差分を確認できる前提で、迷いを実装検証に寄せるのが相性良いです。

- 失敗しにくいガード。

- “全部書き換え”を避けて、変更範囲を最初に固定する。

- テストやlintがあるなら、適用→すぐ実行で早期に壊れを検知する。

ソロ開発はレビューが入りにくい分、壊れてから気づくコストが跳ね上がります。

変更範囲の固定と即時検証を習慣化しておくと、生成の勢いを保ったまま品質も落ちにくくなります。

チーム開発・コードレビュー

チーム開発では「常駐レビュアー+設計補助」として使うと効果が出ます。編集させる前に、まずは読み取り・分析中心に寄せると導入しやすいです。

- レビューで効く使い方。

- 変更差分の要約(“何が変わったか”を先に揃える)。

- 影響範囲の推定(関連モジュール、破壊的変更の可能性)。

- レビュー観点の提案(テスト追加点、境界値、セキュリティ観点)。

- レビューコメント案の下書き(指摘の言い回しを整える)。

レビューで一番時間を食うのは、指摘そのものより「理解の立ち上がり」です。最初に要約と観点を揃えるだけで、チーム全体のレビュー速度が目に見えて上がります。

- 運用の分け方。

- まずは「提案だけ」→慣れたら「小さな修正」→最後に「自動適用」へ段階的に広げる。

- 編集権限を持つ実行(パッチ適用)は、対象ディレクトリやファイル種別で制限する。

チームで怖いのは、便利さの勢いで権限が肥大化することです。段階運用にしておくと、導入初期の不安(勝手に書き換えるのでは?)も潰しやすくなります。

- チームでの落とし穴。

- “それっぽいが間違ってる提案”が混ざるので、根拠(該当コード行・仕様)を添えさせる。

- コード規約や設計方針があるなら、冒頭で前提として与える。

提案品質は環境依存なので、前提(規約・方針・設計の優先順位)を渡さないとブレます。逆に言えば、前提が揃うほど「常駐レビュアー」っぽさが増して、使いどころが一気に広がります。

ドキュメンテーション・調査・SREタスク

READMEや設計書のドラフト、ログ要約、IaC差分の読み解きなど、“コード以外”の作業も同じセッションで扱えるのが強みです。文章生成は速い一方で、事実誤認が混ざりやすいので「参照元を固定」する運用が大事です。

- ドキュメント系。

- READMEの初稿(セットアップ手順、開発フロー、よくあるエラー)。

- 設計メモの叩き台(責務分割、API設計、データモデル案)。

- 変更差分に合わせた更新案(どの章を直すべきかの指摘)。

文章は「とりあえず叩き台がある」だけで進捗が出ます。人間はレビューと整合性確認に集中できるので、ドキュメントの着手ハードルを下げる用途で特に効きます。

- 調査/SRE系。

- 障害ログの要約(時系列、異常値、再現条件の仮説)。

- 設定差分(Terraform/Helm/Config)のリスク整理。

- 手順書の整備(Runbook、ロールバック手順のテンプレ化)。

SRE系は「状況整理→次の一手」が勝負です。要約を作らせるだけでも、関係者間の合意形成が速くなり、対応の手戻りを減らせます。

- 現場で効くコツ。

- “結論”より先に「観測事実」「未確定」「次に見るべき箇所」を分けて出させる。

- 自動でファイル編集させる前に、まずは差分案と根拠を出させる。

この2点を徹底すると、生成が“雰囲気回答”に寄るのを防げます。とくに障害対応は誤推定が混ざりやすいので、出力フォーマットを固定するだけでも精度が安定します。

CI/CD連携

CI/CDに組み込むなら、「本番変更を自動で入れる」より、まずは判断材料の生成から始めるのが安全です。自動化を強めるほど権限・監査・適用範囲の設計が重要になります。

- まず安全に始めるパターン(提案中心)。

- CI失敗時の原因候補整理(どのテストが落ちたか、直近変更との関係)。

- 差分に応じたテスト観点の提案(追加すべきケース)。

- リリースノート/変更点サマリの自動生成(PR単位の要約)。

ここは「壊すリスクが低い」のがポイントです。提案だけ出させれば、意思決定は人間側に残るので、最初の一歩として導入しやすいです。

- 一歩進めるパターン(限定的に修正)。

- ドキュメント更新案のPR作成(対象ディレクトリを限定)。

- 軽微なlint/フォーマット修正の自動提案(適用は人が承認)。

“限定的に修正”まで行くなら、対象を絞って成功体験を積むのがコツです。ドキュメントやフォーマットは差分が読みやすく、レビュー負荷も低いので、段階導入に向きます。

- 必須のガードレール。

- 実行権限(トークン/シークレット)を最小化し、ログを残す。

- “どのファイルまで触って良いか”を明確にして、逸脱を止める。

- 重要変更は必ず人間レビューを挟み、完全自動マージは避ける。

CI/CDは便利な反面、事故った時の被害が大きい領域です。権限・対象範囲・承認フローの3点を先に決めておくと、OpenCodeを“戦力化”しつつリスクを抑えられます。

OpenCodeのセキュリティについて

OpenCodeはOSSのクライアントですが、セキュリティは「OpenCode単体」では完結しません。実態は どの接続先(ローカルLLM/直接API/Zen/社内ゲートウェイ)に、どんな入力が送られるかで決まります。

企業導入では、まずデータ区分と権限を固定し、段階的に許可範囲を広げるのが安全です。

データは接続先のモデルに送信される

OpenCodeを使うと、リポジトリ内容・差分・ログなどがプロンプトに含まれ、最終的に「接続先のモデル」へ送信されます。したがって最初にやるべきは、送信先をデータ区分で分ける設計です。

- 設計の基本。

- 機密コードや顧客情報は、原則としてローカルLLMまたは社内ゲートウェイに限定する。

- 外部APIやZenへ送るのは、公開情報や機密度の低い領域に限定する。

- 例外(障害時のログ共有など)は、用途・担当・期間を決めて運用で縛る。

この線引きが曖昧だと、「便利だから全部クラウドへ」になりがちです。データ区分と送信先の対応表を先に作ると、現場の迷いが減ります。

保持と学習利用は接続先ポリシーに引きずられる

OpenCode自体がデータを保持しない設計でも、接続先が第三者モデルである以上、保持期間や学習利用の扱いはプロバイダ側ポリシーに従います。特にZenは「原則ゼロ保持」を掲げつつ、無料期間中の一部モデルなど例外が明記されています。

- 確認ポイント。

- 送信先ごとに「保持」「学習利用」「地域(データ所在)」の扱いを確認する。

- Zenの例外条項や、OpenAI/Anthropic APIの保持方針など、実務に効く差分を把握する。

- 機密データは、例外や将来変更の影響を受けにくい経路に寄せる。

「ゼロ保持のつもりだった」が一番危ないので、運用ルールは“例外がある前提”で作るのが安全です。

書き込みとコマンド実行は最小権限で制御する

OpenCodeは提案だけでなく、ファイル編集やコマンド実行まで到達できます。便利さの裏返しとして、誤操作・プロンプト誘導・悪意ある混入で事故が起きやすいので、導入初期は 読めるが書けない・実行しないから始めるのが無難です。

- 最初に絞るべき権限。

- **write系(作成・編集・パッチ適用)**は原則OFFにし、必要な範囲だけ段階解放する。

- **bash系(コマンド実行)**は原則OFFにし、許可するならコマンド種別・実行場所を制限する。

- 外部連携(カスタムツール/MCPなど)は、送信先が増えるので審査済みのものだけ許可する。

OpenCodeはエージェントごとにツールを有効・無効化できるため、たとえば「plan(読み取り中心)はwrite/bashを無効」「build(実装)は限定的に有効」のように切り分けると、速度と安全性を両立しやすくなります。

Webサーバー機能は公開範囲を絞って保護する

opencode webやopencode serveは、Web UIや外部クライアントから操作できる反面、サーバーをネットワークに晒す設計になります。ここは「便利だから」と雑に使うと事故になりやすい領域です。

- 必須の対策。

- 認証を必ず有効化し、パスワード未設定のままネットワーク利用しない。

- 待ち受けホストを必要最小限にし、意図せずLANへ公開しない。

- mDNSの有効化は慎重にし、探索範囲が広がる構成を避ける。

- CORS許可は絞ることで、想定外のオリジンからのアクセスを避ける。

サーバー運用に進む前に「誰がどこから触れるか」を言語化し、ネットワーク設計とセットで決めるのが現実的です。

企業導入は中央設定で接続先と共有機能を統制する

チーム導入で重要なのは、個々の開発者設定に任せないことです。Enterpriseの考え方として、中央設定で 社内AIゲートウェイへの固定や 他プロバイダの無効化が示されています。加えて、会話共有の導線はデータが外部へ出る可能性があるため、センシティブ環境では無効化が推奨されています。

- 統制の方向性。

- 社内ゲートウェイを唯一の出口にして、ログ収集・マスキング・レート制限・監査を一元化する。

- 共有ページなど、外部送信が起こり得る機能は原則無効化する。

- 例外が必要な場合も、申請・期限・監査ログを前提にした運用に寄せる。

“便利さ”は分散しやすいので、統制は中央に寄せた方が長期運用で崩れにくいです。

他ツールと比較したOpenCodeの立ち位置

Claude CodeやGitHub Copilot、Cursorなどは、基本的にクローズドな提供形態(SaaS/商用製品)として展開され、導入の手軽さや統合体験が強みです。

それに対してOpenCodeは、クライアント(体験)はOSSで固定しつつ、モデルや接続先を差し替えるという立ち位置が明確です。

つまり、「フロントの体験は統一し、バックエンド(モデル/ゲートウェイ/ローカルLLM)は自由に選ぶ」という構造になっています。

比較軸とポジショニング

OpenCodeの差別化は、「接続先を選べる」=自由度と、「自由度を制御できる」=統制設計の余地が同時にある点です。

逆に言えば、統制設計をしないと“自由度が負債”になりやすい構造でもあります。

| 比較軸 | OpenCode | Claude Code | Copilot / Cursor |

|---|---|---|---|

| 立ち位置 | OSSクライアント(MIT) | 公式ツール | 商用プロダクト |

| モデル自由度 | 高(75+モデル差し替え) | 中(Claude系+一部サードパーティ) | 中(製品枠内で選択) |

| 統制の作り方 | 自分で設計 | 既定に乗る | 既定に乗る |

使い分けの目安

ざっくりとした使い分けの目安は以下の通りです。

- OpenCode モデル/経路を切り替えて最適化したい。権限制御やゲートウェイ設計まで含めて運用できる。

- Claude Code Claude前提で公式体験を重視し、運用の迷いを減らしたい。

- Copilot / Cursor IDE中心で、製品側の枠で手早く回したい。運用負荷を下げたい。

- その他のコーディングエージェントとの比較については、ClineやWindsurfの解説記事もあわせてご覧ください。

UIとワークフローの違い

- OpenCode TUI中心(+デスクトップ/IDE拡張)で、差分を見ながら短い反復を回す前提。

- Claude Code ターミナル中心で、Claudeの公式体験に寄せた運用。Claude Code on DesktopでGUI操作にも対応。

- Copilot / Cursor IDE統合が主戦場で、編集・レビュー・補完がIDE内に収束しやすい。

この差は好みではなく、チームの作業導線に直結します。

ターミナルで完結させたいならOpenCode/Claude Code、IDE中心ならCopilot/Cursorが噛み合いやすいです。

「モデル自由度」が意味するもの

- OpenCode 用途別に接続先を切り替えやすい(強いモデル/軽いモデル、ローカル/クラウド、ゲートウェイ経由など)。

- Claude Code 基本はClaude前提で、モデルの差し替えというより「Claudeの使い方最適化」に寄る。

- Copilot / Cursor 複数モデルの選択肢があっても、選べる範囲・回数・上限は製品側の枠に依存する。

ここは、価格改定・品質変動・利用制限が起きたときの耐性に効きます。

OpenCodeは逃げ道が多い代わりに、選定と運用が必要です。

課金の決まり方

- OpenCode クライアントは無料。コストは「Zen」「各社API」「(対応時の)サブスク認証」など、選んだ経路に紐づく。

- Claude Code 基本はAnthropic側の契約(プラン/API)に寄る。

- Copilot / Cursor 製品サブスクが中心で、枠の中で使う設計になりやすい。

OpenCodeは“支払い先が分散し得る”構造なので、企業だと「誰がどの経路で使うか」を決めないと請求も統制も散ります。

拡張性の違い

- OpenCode MCPやカスタムツールで拡張しやすい。拡張はそのまま「送信先」と「実行権限」を増やす。

- Claude Code / Copilot / Cursor 拡張があっても、基本は製品内の枠で統合・管理される。

OpenCodeは“エコシステムで伸びる”余地が大きい一方、企業利用では拡張の自由がそのままリスクになります。

許可する拡張・権限・ログ方針をセットで決めるのが前提です。

統制の作り方

- OpenCode 接続先(どこへ送るか)と権限(何を実行できるか)を自分で設計して統制する。

- Claude Code / Copilot / Cursor 提供側の管理機能・前提に乗って統制する。

OpenCodeは「設計できる組織」だと強い反面、設計しないと“最短で危ない状態”になり得ます。

統制設計を最小化したい組織は、既定に乗れる製品のほうが導入が速いです。

【無料DL】AI業務自動化ガイド(220P)

Microsoft環境でのAI活用を徹底解説

Microsoft環境でのAI業務自動化・AIエージェント活用の完全ガイドです。Azure OpenAI、AI Agent Hub、n8nを活用した業務効率化の実践方法を詳しく解説します。

まとめ

最後に、OpenCodeの特徴と、導入に向けた次のアクションを整理します。まず、要点は次の通りです。

- 機能 ターミナル中心のコーディングエージェント体験をOSSで提供。差分レビュー、編集、実行まで”エージェント運用”に寄せられる。

- モデル 接続先を差し替える思想が強く、クラウドLLM〜ローカルLLMまで設計次第で使い分け可能。

- 料金 クライアント本体は無料。費用はモデル課金(API/ゲートウェイ)に依存。Zenは従量課金で価格表が明示されている。

- セキュリティ 権限(permission)と共有設定、データ保持ポリシー(例外)を前提に、運用設計でリスクを潰す。

ここまでを踏まえると、「体験はOSSで統一しつつ、接続先と権限を統制する」設計が、導入時の現実的な着地点になります。

導入の起点は立場によって変わるため、次のように段階を切ると迷いにくくなります。

- 個人開発者 まずは小さな既存プロジェクトで、差分レビュー→適用→テストのループを体験し、どこまで任せられるかを把握する。

- チームリード “レビュー支援(影響範囲/改善案)”に寄せて試験導入し、レビュー時間と品質の変化を計測する。

- 情シス・AI推進チーム 接続先(社内ゲートウェイ/Zen/直API)と権限(edit/bash)を設計し、共有設定とログ/監査の運用を先に固める。

この段階分けで進めると、コストとリスクを見える化しながら、無理なくスコープを広げられます。