この記事のポイント

GitHub ActionsはCI/CDだけでなく、定期バッチやIssue/PRの自動化など、リポジトリ運用の多岐にわたるタスクを自動化できる

料金体系はGitHub-hosted runnerの実行分数とストレージ使用量に基づき、プランごとの無料枠やRunner種別に応じたコスト管理が必要

セキュリティ面では、GITHUB_TOKENの権限最小化、Secrets管理、OIDCによるクラウド連携など、堅牢な認証・認可設計が求められる

Runnerの選定(GitHub-hosted vs Self-hosted)は、コスト、セキュリティ要件、運用負荷のバランスを考慮した戦略的な判断が重要

再利用可能WorkflowやComposite Actionを活用することで、組織内でのパイプライン標準化とガバナンス強化を実現できる

Microsoft MVP・AIパートナー。LinkX Japan株式会社 代表取締役。東京工業大学大学院にて自然言語処理・金融工学を研究。NHK放送技術研究所でAI・ブロックチェーンの研究開発に従事し、国際学会・ジャーナルでの発表多数。経営情報学会 優秀賞受賞。シンガポールでWeb3企業を創業後、現在は企業向けAI導入・DX推進を支援。

GitHub Actionsは、CI/CDパイプラインから運用タスクの自動化まで幅広く活用できるGitHub統合型の自動化基盤です。リポジトリ上のイベントを起点に、ビルド、テスト、デプロイ、Issue管理などの多様なワークフローを柔軟に構築できます。一方で、組織全体での利用拡大に伴い、実行コストの管理やRunnerの選定、セキュリティ権限の設計が重要な課題となります。

本記事では、2026年1月時点の最新情報を基に、GitHub Actionsの基本機能、料金体系、セキュリティ設計のポイントを体系的に解説し、法人利用における効果的な導入・運用ガイドを提供します。

目次

他のGitHub機能(Pull Request / GitHub Appsなど)との関係

セキュリティ・品質チェック(CodeQLやLintの自動実行)

プラン別の無料分(Free/Pro/Team/Enterprise)のイメージ

GitHub Actionsの始め方(最初のworkflowを作るまで)

.github/workflows 配下のYAMLファイル構造

GitHub Actionsの基本構造(workflow / job / step / runner)

on: push / pull_request / schedule などの基本トリガー

paths / branches / if 条件による絞り込み

手動実行(workflow_dispatch)と環境別デプロイ

GitHub Actionsのrunner選定(GitHub-hosted / self-hosted)

self-hosted runnerを選ぶ場面と設計のポイント

GitHub Actionsの実務パターン集(matrix・再利用workflowなど)

再利用可能workflow(reusable workflows)の使いどころ

composite actionでチーム内共通処理を部品化する

GitHub Actionsのセキュリティ対策(GITHUB_TOKEN・secrets・OIDC)

OpenID Connect (OIDC) によるクラウド連携と短期認証

テンプレート化と標準workflow(組織内の“型”を作る)

GitHub Actionsの監視・トラブルシュートとメトリクス活用

GitHub Actionsとは?使い方・料金・設計ポイントを体系的に解説(2026年版)

GitHub上での開発ワークフローを自動化する手段として、GitHub Actionsの採用を検討する企業が増えています。

リポジトリと密接に連携した「CI/CD (Continuous Integration / Continuous Delivery)」基盤としてだけでなく、定期バッチや運用タスクの自動化基盤としても活用できます。

本記事では、2026年1月時点の情報をもとに、GitHub Actionsの仕組みや料金体系、設計・運用のポイントを、法人利用の観点から整理します。

これから導入を検討する情報システム部門・開発チーム向けに、代表的なユースケースと注意点を中心に解説します。

アイデアからリリースまでのワークフローを自動化することができます。

(参考:GitHub)

GitHub Actionsの概要と位置づけ

GitHub Actionsは、GitHub上のイベントをトリガーにして「ビルド・テスト・デプロイ・各種バッチ処理」などを自動実行できる仕組みです。

リポジトリ単位で設定する「workflow (ワークフロー)」に、実行条件と処理内容をYAML形式で記述します。

CI/CDツールとしての利用だけでなく、IssueやPull Requestの自動ラベル付け、通知、定期バッチなど、リポジトリ周辺の運用タスクもまとめて自動化できる点が特徴です。

他のGitHub機能(Pull Request / GitHub Appsなど)との関係

GitHub Actionsは、Pull RequestやChecks、Code Scanningなどと密接に連携します。

PRに対してテストやLintを自動実行し、その結果を「チェック」として表示する構造は、他のCI/CDサービスと同様です。

一方、GitHub AppsやBotと組み合わせることで、Issueテンプレートの自動適用やラベル付け、レビュー依頼なども自動化できます。

GitHub上のイベントをトリガーに、外部システム(例:Slack、Jira、クラウドリソース)へ連携するハブとして設計しやすい点が、社内開発基盤としての強みです。

GitHub Actionsで自動化できる主な業務

GitHub Actionsは「CI/CDパイプライン」以外にも、さまざまな用途で活用できます。

ここでは、企業での利用シーンをイメージしやすいよう、代表的なユースケースを分類して整理します。

CI/CDパイプライン(ビルド・テスト・デプロイ)

もっとも代表的な用途が「CI/CD」です。

「push」/「pull_request」などのイベントをトリガーに、ビルド・テスト・(必要に応じて)解析・デプロイといった工程を自動化できます。

たとえば、次のようなパターンがよく使われます。

- Webアプリ(Node.js / Java / .NETなど)のビルドとユニットテスト。

- コンテナイメージのビルドとコンテナレジストリへのpush。

- **IaC (Infrastructure as Code)**ツール(Terraformなど)を用いたインフラ更新の自動適用。

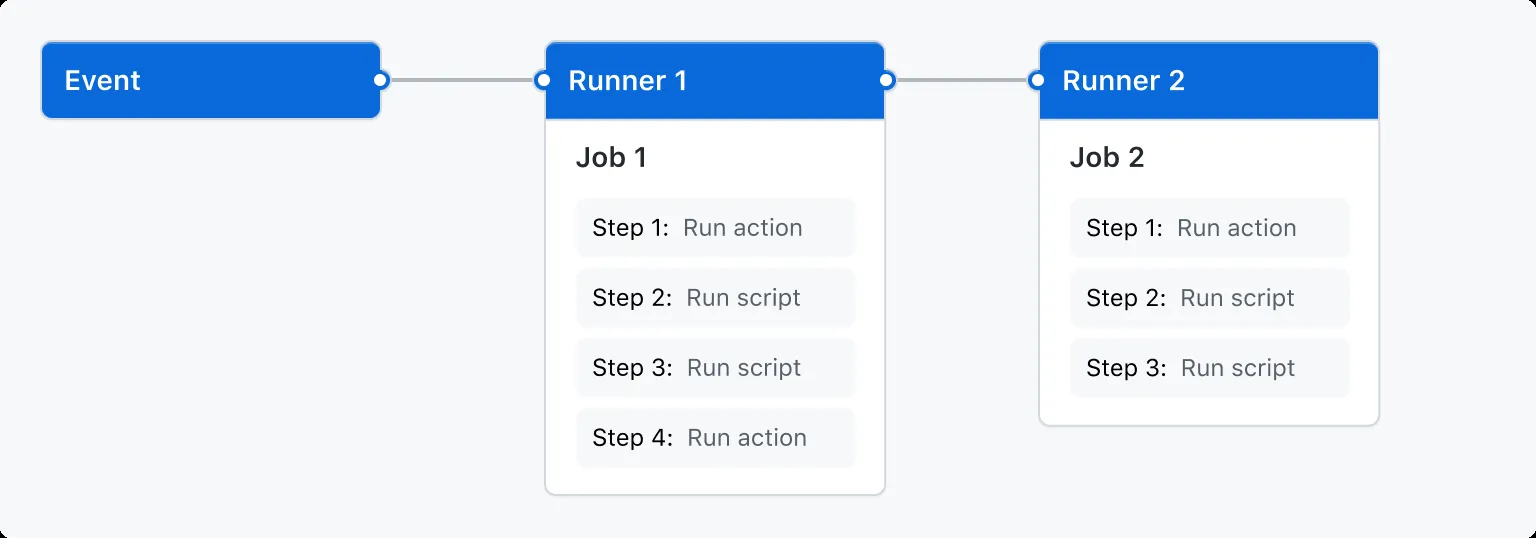

GitHub Actionsは、リポジトリ上のイベントを起点に、Runner上でJob(複数のStep)を実行する構造です。

(参考:GitHub Docs)

本番デプロイ前に「手動承認」や「特定ブランチのみデプロイ」といった制御も行えるため、ガバナンス要件の強い企業でも設計しやすいのが特徴です。

定期実行ジョブ(バッチ処理・レポート生成)

GitHub Actionsは、**cron (UNIX系のスケジューラ)**と同様の記法で定期実行ジョブを設定できます。

毎日・毎週・毎月といったタイミングでバッチ処理を回したいケースでも活用可能です。

たとえば次のような用途が考えられます。

- 毎日夜間にレポートを生成し、成果物をArtifactsとして保存する。

- 外部情報を取得し、Issue作成などの運用タスクを自動化する。

- 外部APIからデータを取得し、リポジトリ内の設定ファイルを更新する。

既存のcronジョブをGitHub Actionsに寄せることで、処理定義のバージョン管理や実行ログの一元管理がしやすくなるメリットがあります。

リポジトリイベント連動(Issue/PRラベル付け・通知)

GitHub Actionsは、IssueやPull Requestの作成・更新をトリガーにした自動化にも向いています。

ラベル付けなどのリポジトリ運用タスクを自動化できます。通知についても、ワークフローから外部システム連携を実装する設計が一般的です。

代表的な例としては、以下のようなものがあります。

- タイトルや本文のキーワードに応じて、自動的にラベルを付与する。

- PRの変更ファイルに応じて、担当チームのレビュー依頼を自動送信する。

- 重要なIssueや失敗したworkflowの結果を、Slackなどに通知する。

このレイヤーを整備しておくと、開発者の「判断」は残しつつ、単純な事務作業だけを自動化することができます。

セキュリティ・品質チェック(CodeQLやLintの自動実行)

GitHub Actionsは、静的解析ツールや脆弱性スキャナと組み合わせたセキュリティ対策にも活用されます。

たとえば、「CodeQL(GitHub提供の静的解析エンジン)」や、各種Lint・テストツールをPRごとに自動実行し、問題があればマージをブロックする運用が一般的です。

依存関係のスキャンやシークレットリーク検知など、GitHub Advanced Securityと連携した高度なチェックもActions上で行えます。

品質・セキュリティのチェックポイントをCIパイプラインに組み込むことで、開発初期の段階でリスクを検知しやすくなります。

GitHub Actionsの料金

GitHub Actionsの課金は、主にGitHub-hosted runnerの実行分数(minutes)と、ストレージ(Artifacts/キャッシュ/Packages等)に基づきます。

ここでは、プラン別の無料枠と、2026年時点での料金変更ポイントを整理します。

課金対象となるリソース(分数・ストレージ)

GitHub Actionsでは、主に以下のリソースが課金対象になります。

- 実行時間(Actions minutes):GitHub-hosted runner上でworkflowが動作した時間。

- ストレージ:ArtifactsやActions cache、GitHub Packagesに保存したデータ容量。

公開リポジトリで標準のGitHub-hosted runnerを利用する場合は、Actions minutesは無料です。

GitHub Packagesについても、課金対象は原則として「プライベート」利用のため、公開リポジトリに紐づく利用は課金対象になりません(ただし運用要件に応じて公式ドキュメントの確認を推奨します)。

また、Artifacts/Actions cache/GitHub Packagesのストレージは、請求上「同じストレージ枠」として扱われるため、コスト試算・モニタリングでは合算で把握しておくのが安全です。

self-hosted runner(自前のサーバーで動かすrunner)については、2026年1月時点ではGitHub側のActions利用料金は発生せず、自社のインフラコストのみを負担する形になっています(ただし過去に課金変更が告知された経緯があるため、後述の料金変更ポイントを参照してください)。

使用したデータを可視化し、コスト管理に役立てることができます。

(参考:GitHubドキュメント)

プラン別の無料分(Free/Pro/Team/Enterprise)のイメージ

GitHubのプランごとに、GitHub ActionsとGitHub Packagesには以下のような無料枠が設定されています(GitHub.com / GitHub Enterprise Cloudの代表的な値)です。

以下の表は、2026年1月時点のGitHub公式情報をもとにしています。

| プラン種別 | 契約単位 | Actions無料分(分/月) | GitHub Packagesストレージ無料分 | 公開リポジトリでのActions/Packages |

|---|---|---|---|---|

| GitHub Free(個人) | 個人 | 2,000 分 | 500 MB | いずれも無料 |

| GitHub Pro(個人) | 個人 | 3,000 分 | 2 GB | いずれも無料 |

| GitHub Free(組織) | Organization | 2,000 分 | 500 MB | いずれも無料 |

| GitHub Team | Organization | 3,000 分 | 2 GB | いずれも無料 |

| GitHub Enterprise Cloud | Organization | 50,000 分 | 50 GB | いずれも無料 |

(参考:GitHub)

※上記の無料分は、プライベートリポジトリでの利用に対して提供されるものです。公開リポジトリは別枠で無料利用が可能です。

※Actions側のストレージ(Artifacts/Actions cacheなど)にも別途無料枠があり、加えてActions cacheの無料枠はプラン横断で10GBが提示されています(参考:GitHub Docs: About billing for GitHub Actions)。

※Artifacts/Actions cache/GitHub Packagesのストレージは、請求上は合算で扱われます。

表から分かるように、個人・小規模チームであれば「Free/Pro/Teamでもかなりの分数」が確保されています。

一方で、モノリポジトリで多数のworkflowを動かす大規模組織では、Enterprise Cloudの50,000分でも足りないケースがあるため、メトリクスを用いた利用状況の把握が重要になります。

コスト試算の型(企業向け)

法人導入でコストを読み違えやすいポイントは、「minutesは“時間”ではなく“課金単価×分”で効いてくる」「ストレージはArtifacts/Cache/Packagesが合算で増える」の2点です。

まずは次の型で概算を出すと、過小見積もりを避けられます。

- 月間の実行回数を出す(PR数、push頻度、定期実行の本数)。

- workflowごとの平均実行分数を出す(特にE2EやmacOSジョブ、重いビルド)。

- runnerの種類ごとに“分単価”で掛け算する(Linux/Windows/macOS、大型runner、GPU runner等)。

- Artifacts/Cache/Packagesの増え方を見積もる(テスト結果、ビルド成果物、キャッシュ戦略、保存期間)。

GitHub-hosted runnerは、runnerの種類・OSによって分単価が異なり、ジョブの分数は「分単位で切り上げ」になります。

例えば、標準runnerの分単価として「Linux 1-core(linux_slim)$0.002/分」「Windows 2-core $0.010/分」「macOS $0.062/分」といった水準が提示されています(参考:GitHub Docs: Actions runner pricing)。

また、Actionsには「Actions Usage Metrics / Performance Metrics」や、課金の「詳細使用状況レポート(CSV)」が用意されているため、PoCの段階から「どのworkflowがどれだけ食っているか」を可視化しておくと、本番展開時の試算が現実的になります。

【重要】2026年の料金変更ポイント

2025年末〜2026年初頭にかけて、GitHub Actionsの料金体系にはいくつか重要な変更(および告知→見直し)がありました。

特に企業利用に影響が大きいポイントは次の通りです。

- 2025年12月の告知により、GitHub-hosted runnerの分単価が最大39%値下げされ、2026年1月1日から適用されました。

- 同じ告知の中で、self-hosted runnerに対して2026年3月1日から新たな課金を導入する計画が示されましたが、**その後のアップデートで延期(postponed)**されています。

- 料金表(分単価)はrunner種別ごとに更新されるため、見積もりや予算策定では、公式のrunner pricing参照とPricing calculatorの併用が安全です。

コスト試算の際は、「runner種別ごとの分単価 × 実行分数」だけでなく、「どのプランの無料分がどこまでカバーするか」をセットで検討する必要があります。

特定のリポジトリやworkflowだけが極端に分数を消費しているケースも多いため、後述するメトリクス機能を用いて、リポジトリ別・workflow別の利用状況を可視化しておくと、削減余地を見つけやすくなります。

(参考:GitHub Changelog、GitHub Docs: Actions runner pricing、GitHub Docs: GitHub Actions billing)

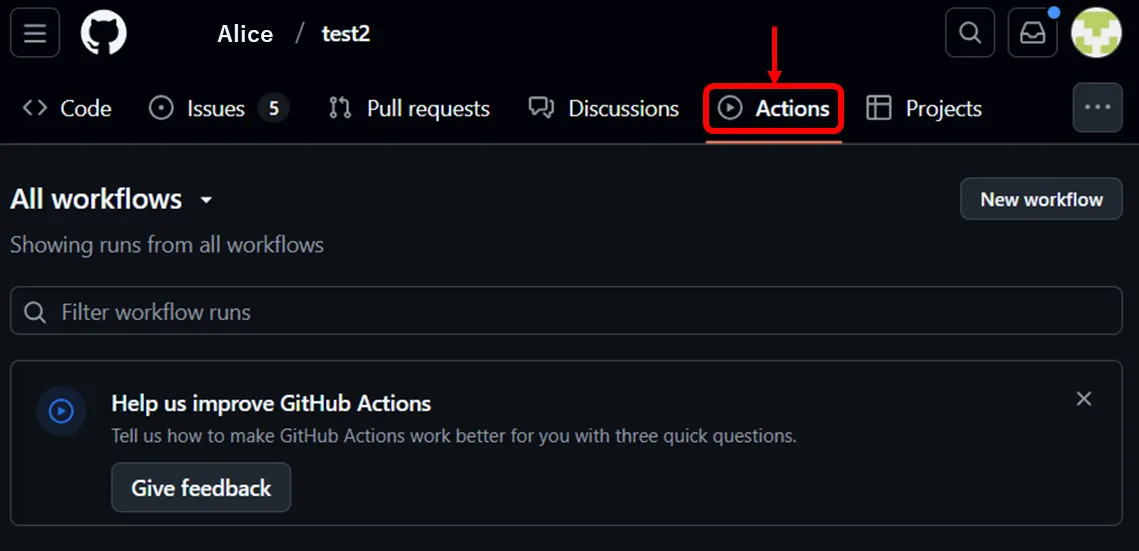

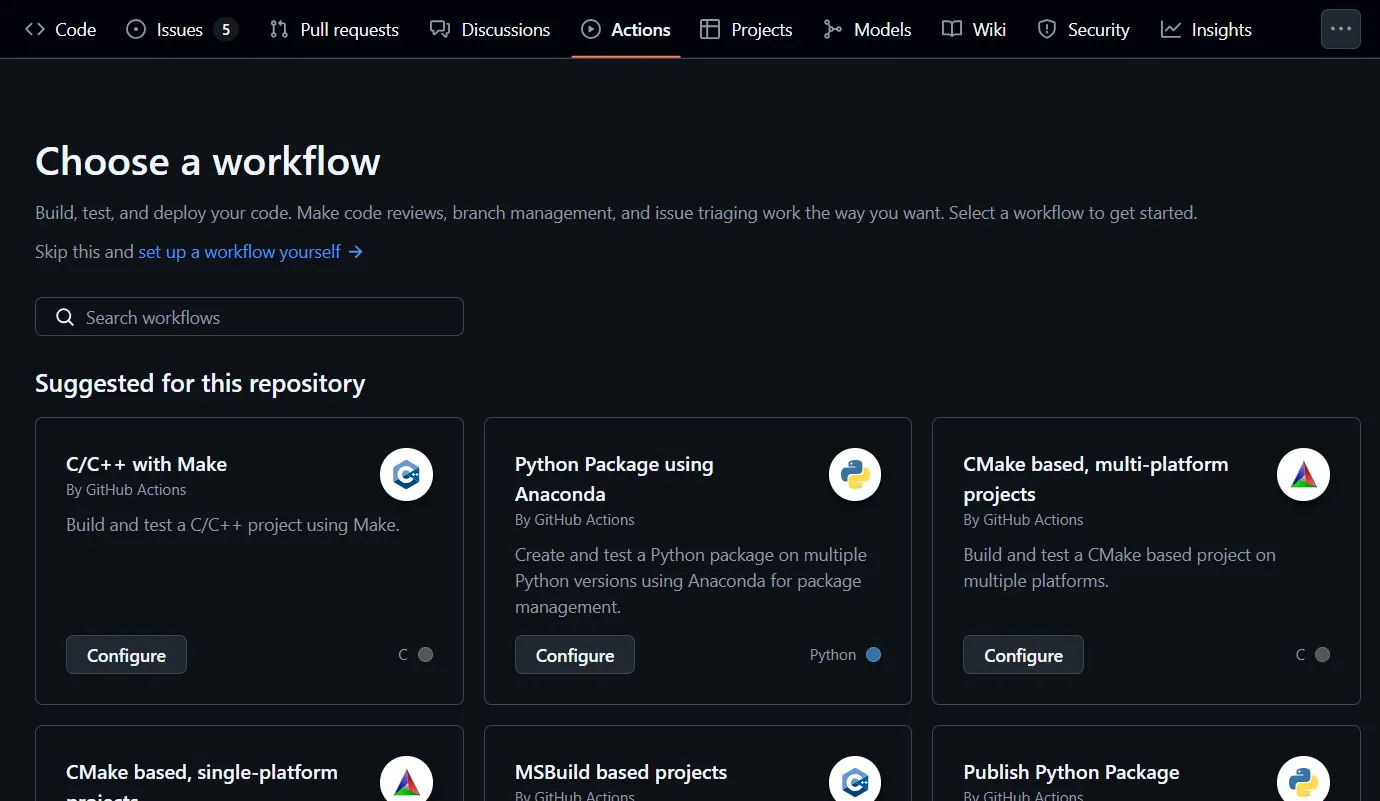

GitHub Actionsの始め方(最初のworkflowを作るまで)

ここからは、実際にGitHub Actionsを使い始める手順を整理します。

初期導入では、テンプレートを活用して「まず1本動かす」ことをゴールにするとスムーズです。

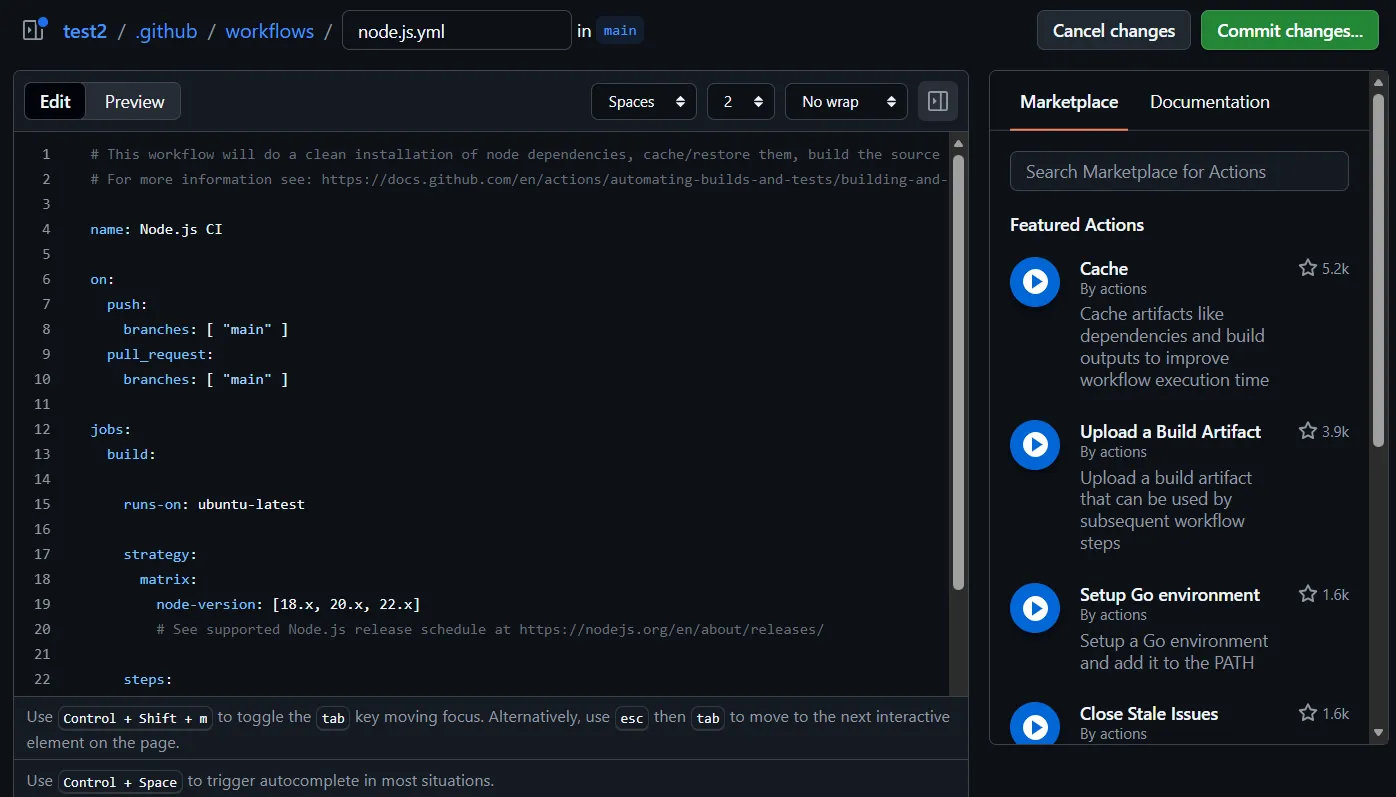

テンプレートから始める方法(UIを使った作成手順)

GitHubは、主要な言語・フレームワーク向けに、Actionsのテンプレートを用意しています。

リポジトリの「Actions」タブから、対象言語(例:Node.js、Java、.NET、Pythonなど)に応じたテンプレートを選び、数クリックでworkflowを生成できます。

典型的な手順は次の通りです。

-

対象リポジトリを開き、「Actions」タブをクリックする。

-

提案されるテンプレートから、言語や用途に合うもの(例:「Node.js」や「Java with Maven」)を選択する。

-

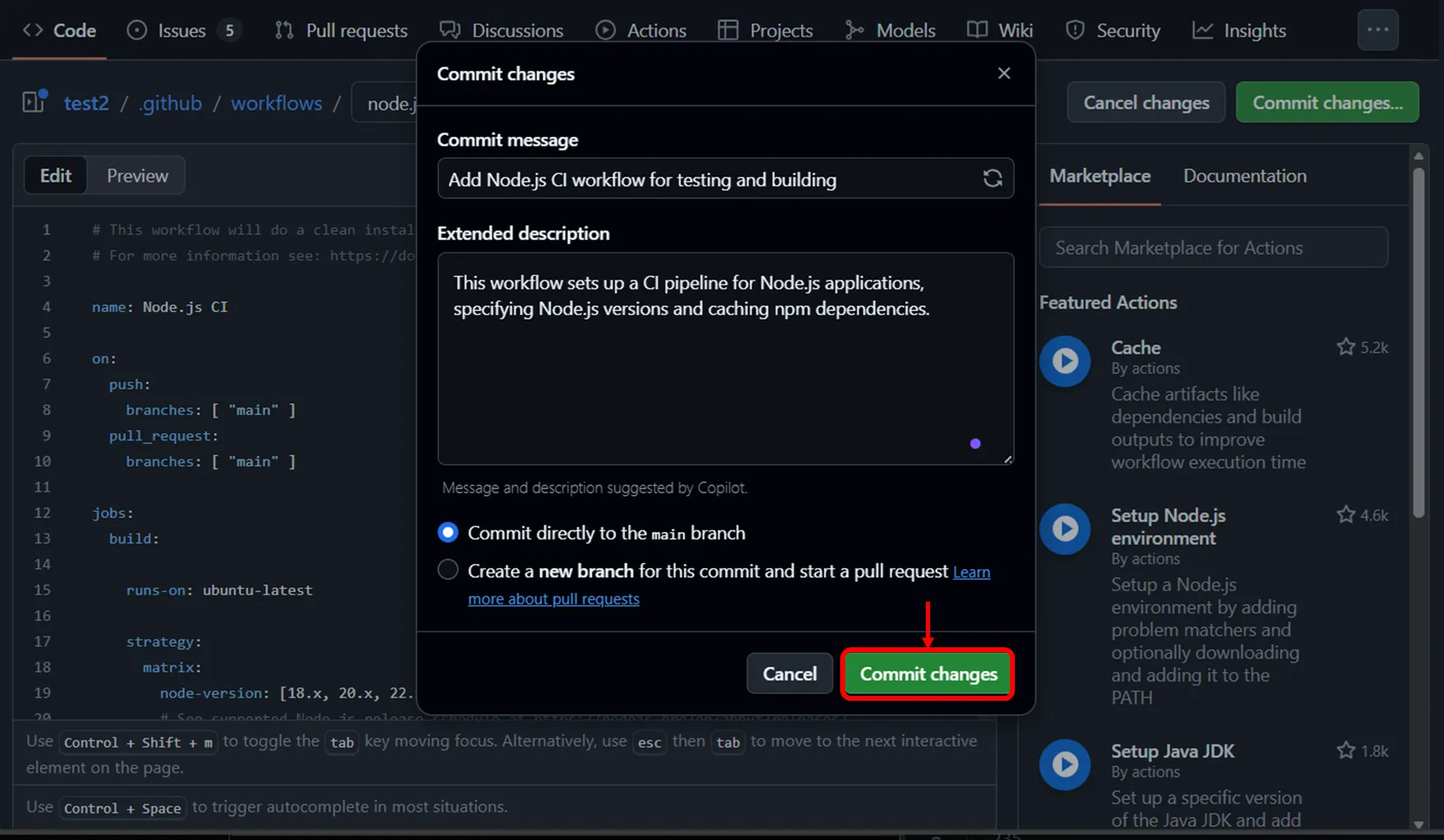

生成されたYAMLを確認し、ブランチやバージョンなど必要な箇所のみ修正する。

-

「Commit changes」で「.github/workflows」配下に保存し、pushする。

これだけで、以降のpushやPull Requestに応じて、自動でCIが走るようになります。

.github/workflows 配下のYAMLファイル構造

GitHub Actionsの設定は、リポジトリの「.github/workflows」ディレクトリ以下のYAMLファイルに保存されます。

基本的な構造は、次のような要素で構成されます。

- 「name」: workflowの表示名。

- 「on」: トリガーとなるイベント(例:「push」、「pull_request」、「schedule」など)。

- 「jobs」: 個々のジョブ定義(job IDごとに「runs-on」や「steps」を定義)。

各job内では、「runs-on」で使用するrunner(例:「ubuntu-latest」)を指定し、「steps」配下で「uses:」によるactionの利用や、「run:」によるシェルコマンドの実行を定義します。

設計ガイドラインとして、1つのworkflowに処理を詰め込みすぎず、「目的ごとにworkflowを分ける」「job同士の依存関係を明示する」といったルールをチーム内で決めておくと、運用しやすくなります。

よくある「最初のつまずき」と回避策

初めてGitHub Actionsを試す際には、次のようなつまずきがよく見られます。

- 「.github/workflows」以外の場所にYAMLを置いてしまい、workflowとして認識されない。

- YAMLの構文不備により、workflowが無効になることがある。

- 「runs-on」に存在しないrunnerラベルを指定してしまう。

- プライベートリポジトリで無料分を超えてしまい、予想外の課金が発生する。

これらを避けるには、「テンプレートをベースに小さく変更する」ことと、「最初は公開リポジトリで実験する」ことが有効です。

社内ルールとして、Actionsを追加する際には必ずレビューを通す運用にしておくと、設定ミスを早期に検知できます。

GitHub Actionsの基本構造(workflow / job / step / runner)

GitHub Actionsの設計・運用を行ううえでは、「workflow / job / step / runner」という4つの概念を押さえることが重要です。

ここでは、それぞれの役割と関係性を整理します。

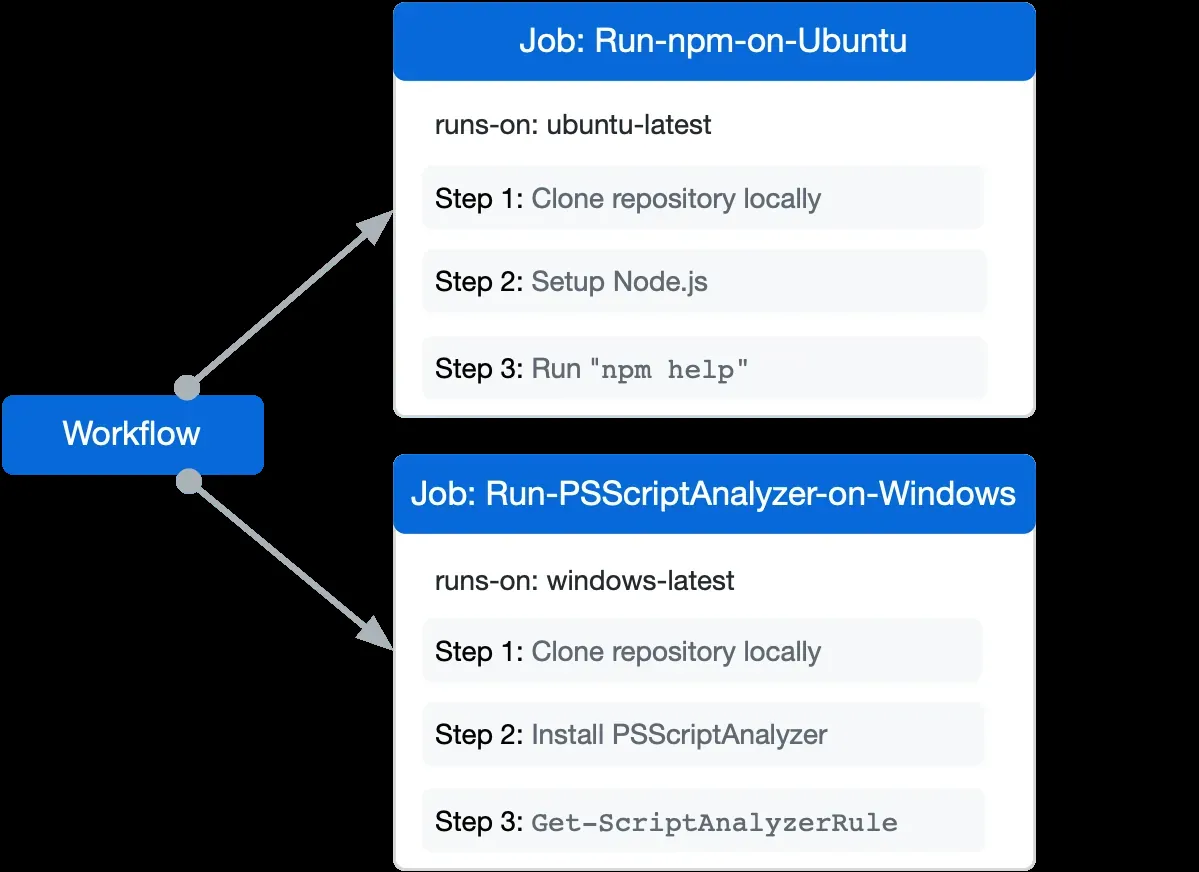

「workflow」は1つ以上の「job (ジョブ)」から構成され、jobの中に「step (ステップ)」が並びます。

各stepで実行する処理は、シェルコマンドのほか、再利用可能なコンポーネントである「action (アクション)」として切り出すこともできます。

workflowとjobの関係

「workflow」は、特定のイベントに応じて実行される処理全体を表します。

その中に1つ以上の「job」が含まれ、jobごとに実行環境や依存関係を定義します。

たとえば、次のような分割が一般的です。

- 「build」job:ビルド・単体テストを行う。

- 「test」job:統合テストやE2Eテストを行う。

- 「deploy」job:ステージング/本番へのデプロイを行う。

job間の依存関係は「needs:」で定義できるため、「テストが全て成功した場合にのみデプロイjobを実行する」といった制御が可能です。

stepとactionの役割

各jobは複数の「step」で構成されます。

1つのstepが、シェルコマンド実行(「run:」)や、再利用可能な「action」(「uses:」)の呼び出しに対応します。

「action」は、特定の処理(例:リポジトリのcheckout、クラウドへのログイン、テストレポートのアップロードなど)を部品化したものです。

GitHub公式およびコミュニティが提供するactionは「GitHub Marketplace」で公開されており、自社で独自actionを作成して公開・共有することもできます。

共通処理をactionとして切り出すことで、複数のworkflow・リポジトリ間で同じロジックを再利用しやすくなります。

runnerの種類と実行環境

「runner」は、workflow/jobを実際に実行するマシン(実行環境)です。

大きく分けると、GitHubが管理する「GitHub-hosted runner」と、自社環境で管理する「self-hosted runner」があります。

- GitHub-hosted runner:「ubuntu-latest」などのラベルで指定。OSやツールセットが事前インストールされたクラウド上の短命VMで実行される。

- self-hosted runner:オンプレミスやクラウド上に自前で用意したマシンにrunnerエージェントをインストールして実行する。

GitHub-hosted runnerはセットアップが簡単で、スケールアウトも自動で行われるため、まずはこちらから検討するのが一般的です。

GPUや特殊なミドルウェアが必要な場合、または社内ネットワークからしかアクセスできないシステムに対して処理を行う場合は、self-hosted runnerの採用を検討します。

GitHub Actionsのトリガー設定と条件分岐

GitHub Actionsの運用コストと信頼性を両立させるには、「いつ」「どの条件で」workflowを動かすかの設計が重要です。

ここでは、代表的なトリガーと条件分岐の機能を整理します。

on: push / pull_request / schedule などの基本トリガー

「on:」セクションでは、workflowを起動するイベントを指定します。

代表的なものは次の通りです。

- 「push」: 特定ブランチへのpushをトリガーにする。

- 「pull_request」: PRの作成・更新をトリガーにする。

- 「schedule」: cron形式で定期実行する。

- 「workflow_dispatch」: 手動実行用のボタンから起動する。

CI用途では、「pull_request」でテスト・Lint、「push」(特定ブランチ)でデプロイといった役割分担が一般的です。

バッチ処理やレポート生成には、「schedule」を用います。

paths / branches / if 条件による絞り込み

トリガーは、ファイルパスやブランチで絞り込むことができます。

たとえば、ドキュメントだけの変更でテストが走らないように設定する、といった運用が可能です。

代表的なパターンは次の通りです。

- 「on.push.branches」: 対象ブランチを限定する(例:「main」や「release/*」)。

- 「on.push.paths」: 対象パスを限定する(例:「src/**」のみ)。

- 各stepやjobの「if:」条件で、環境変数や前段の結果に応じて実行有無を切り替える。

これらを組み合わせることで、不要な実行を減らしつつ、必要な場面では確実にテスト・デプロイが走るように調整できます。

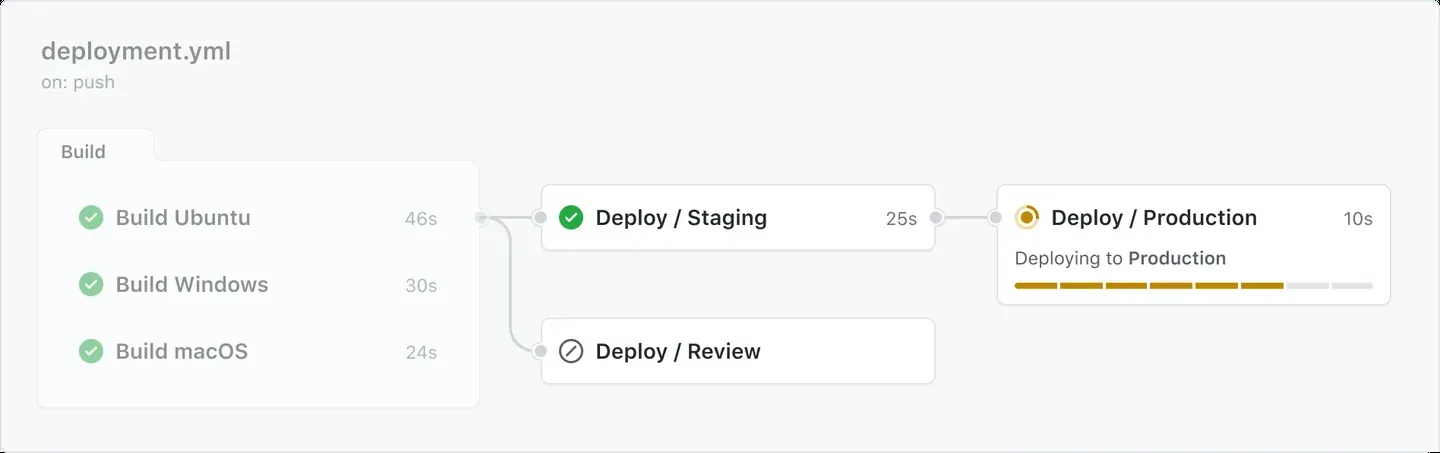

手動実行(workflow_dispatch)と環境別デプロイ

「workflow_dispatch」を使用すると、GitHubのUIから「Run workflow」ボタンで手動実行できるようになります。

入力パラメータ(例:ターゲット環境やリリースバージョン)を指定して、運用担当者が任意タイミングでデプロイを実行する、といった使い方が可能です。

また、GitHubの「環境 (Environment)」機能と組み合わせることで、次のような制御も行えます。

- 本番環境へのデプロイ前に、特定ユーザーによる承認を必須にする。

- 環境ごとに異なるシークレット(APIキーや接続文字列)を管理する。

- 本番環境へのデプロイを特定ブランチ・特定workflowに限定する。

これにより、GitHub Actionsを単なる自動化ツールではなく、「リリースガバナンスの一部」として位置づけることができます。

GitHub Actionsのrunner選定(GitHub-hosted / self-hosted)

runnerの選定は、実行コスト(課金/自社インフラ)、ネットワーク到達性、運用(更新/監視)に影響します。

ここでは、GitHub-hosted runnerとself-hosted runnerの違いと、選定の観点を整理します。

GitHub-hosted runnerの特徴と制限

GitHub-hosted runnerは、GitHubが管理するクラウド上の短命VM(あるいはコンテナ)でworkflowを実行する仕組みです。

OSごとに「ubuntu-latest」、「windows-latest」、「macos-latest」などのラベルが提供されており、一般的な言語ランタイムやビルドツールがあらかじめインストールされています。

主なメリットは次の通りです。

- インフラの準備や管理が不要で、すぐに使い始められる。

- 負荷に応じたスケールアウトが自動で行われる。

- runnerイメージはGitHub側で提供・更新される。

一方で、実行時間上限や同時実行数の制限があり、長時間ジョブや大量並列ジョブには向かない場合があります。

また、オンプレミスネットワーク内部のシステムに直接アクセスさせることは難しく、VPNや中継サーバーなどの工夫が必要です。

GitHub-hosted runnerは、GitHubが管理する環境でワークフローのジョブを実行します。

(参考:GitHubドキュメント)

self-hosted runnerを選ぶ場面と設計のポイント

self-hosted runnerは、自社で管理するマシン(オンプレミス・クラウド問わず)にrunnerエージェントをインストールして利用します。

特定のハードウェア/ソフトウェア要件がある場合、self-hosted runnerにより実行環境を自由に設計できます。

採用を検討すべき典型的なケースは次の通りです。

- 社内ネットワーク内に閉じたシステムに対してテスト・デプロイを実行したい。

- GPUや特殊なコンパイラ/ライセンスソフトウェアが必要なビルド・学習処理を実行したい。

- ジョブの実行時間が長く、GitHub-hosted runnerのタイムアウトや制限にかかりやすい。

設計時には、「どのネットワークセグメントに置くか」「OSやパッケージの更新をどう運用するか」「ジョブの隔離をどう行うか」といったインフラ側の設計もセットで検討する必要があります。

GitHub Actionsの実務パターン集(matrix・再利用workflowなど)

GitHub Actionsには、複雑な要件をシンプルに表現するための機能がいくつか用意されています。

ここでは、実務で特に利用頻度が高い3つのパターンを紹介します。

matrix戦略でのマルチOS/バージョンテスト

「matrix戦略」は、1つのjob定義から複数の組み合わせパターンを自動生成する仕組みです。

OSやランタイムのバージョン、依存ライブラリの組み合わせなどを列挙しておくと、それぞれの組み合わせで同一のstep群を実行できます。

代表的な利用例は次の通りです。

- 「ubuntu-latest」/「windows-latest」/「macos-latest」の3OSで同じテストを並列実行する。

- Node.jsやPythonなどで、サポートバージョンごとにテストを回す。

これにより、手動でjobを増やすことなく、サポート範囲を広げたテスト設計が可能になります。

再利用可能workflow(reusable workflows)の使いどころ

GitHub Actionsには、再利用可能workflow(reusable workflows)の仕組みがあり、共通のworkflow定義を他のworkflowから呼び出せます。

特定のworkflowを、別のworkflowから「workflow_call」トリガーを使って呼び出せる仕組みです。

これにより、次のような設計が可能になります。

- 組織内で共通の「セキュリティチェックworkflow」や「リリースworkflow」を定義し、各リポジトリから呼び出す。

- 共通のデプロイフローを1つのリポジトリに集約し、他のサービスから再利用する。

共通処理をreusable workflowとしてまとめることで、変更時に1カ所を更新するだけで済み、ガバナンスや監査対応の観点からも管理しやすくなります。

再利用可能なworkflowを使うと、共通の処理を複数のワークフローから呼び出せます。

(参考:GitHubドキュメント)

composite actionでチーム内共通処理を部品化する

「composite action」は、複数のstepをまとめて1つのactionとして定義する仕組みです。

たとえば、「特定のランタイムのセットアップ→依存パッケージのインストール→Lint実行」の一連の処理を1つのactionにまとめられます。

reusable workflowとの主な違いは、適用レイヤーです。

- composite action:job内のstepを束ねる「部品」としての再利用。

- reusable workflow:複数jobからなるworkflow全体の再利用。

チーム内で頻繁に使う共通の前処理・後処理などはcomposite actionに切り出し、より大きなパイプライン単位の再利用にはreusable workflowを使う、といった棲み分けが実務では有効です。

GitHub Actionsのセキュリティ対策(GITHUB_TOKEN・secrets・OIDC)

GitHub Actionsを企業で利用する際は、認証情報の扱いや権限設計が重要なテーマになります。

ここでは、「GITHUB_TOKEN」「secrets」「OIDC (OpenID Connect)」の基本を整理します。

GITHUB_TOKENの権限設計と最小権限

「GITHUB_TOKEN」は、workflow実行時に自動的に付与される短命のアクセストークンです。

このトークンを用いて、リポジトリへのpushやIssue操作、Pull Requestへのコメントなどを行えます。

workflowまたはjob単位で「permissions:」を設定し、「GITHUB_TOKEN」に与える権限を細かく制御できるようになっています。

また、組織・enterpriseの設定で「Workflow permissions(既定の権限)」を制御でき、既定値は組織/enterpriseの作成時期などに依存します。

ガバナンスを重視する環境では、既定値に依存しすぎず、必要最小限の権限だけを明示的に付与する方針を徹底することが推奨されます。

secretsとencrypted secretsの管理

GitHub Actionsでは、「secrets」としてAPIキーやパスワードなどの機密情報を暗号化して保存できます。

secretsは、リポジトリ単位・Organization単位・Environment単位など、複数のスコープで管理できます。

運用上のポイントは次の通りです。

- 機密情報はコードに埋め込まず、原則としてSecretsで管理する。

- secretsは暗号化されて扱われるため、登録・更新の運用を別途整備する。

- 不要になったsecretsは速やかに削除し、定期的にローテーションする。

また、GitHub Advanced Securityの「シークレットスキャン」を併用することで、誤ってトークンをコミットしてしまった場合でも、早期に検知・対応することができます。

OpenID Connect (OIDC) によるクラウド連携と短期認証

近年のベストプラクティスとして、AWSやAzure、Google CloudなどのクラウドサービスとGitHub Actionsを連携する際には、「OIDC (OpenID Connect)」を利用した短期認証が推奨されています。

これは、従来のように長期有効なアクセスキーをsecretsに保存するのではなく、workflow実行時に都度、一時的なクレデンシャルを発行する方式です。

概念的には、次のような流れになります。

- GitHub Actionsが、特定のリポジトリ・ブランチ・workflowなどの情報を含んだOIDCトークンをクラウド側に提示する。

- クラウド側のIAM(権限管理)が、そのトークンの内容に基づいて一時的な認証情報を発行する。

- workflow内では、その一時クレデンシャルのみを用いてクラウドリソースにアクセスする。

これにより、長期キー漏洩のリスクを大きく減らしつつ、細かなアクセス制御(どのworkflowからの要求を許可するか)を行えるようになります。

よくある落とし穴(法人環境で事故りやすいポイント)

実務で事故につながりやすいポイントは、機能そのものより「トリガーと権限の組み合わせ」です。

特に次の観点は、PoC段階からルール化しておくことが推奨されます。

- 外部コントリビュータ(fork PR)を起点にしたworkflowで、secretsを露出させない設計になっているか。

- Marketplaceのaction参照を、**コミットSHAで固定(pinning)**する運用になっているか。

- 「pull_request_target」のような高権限トリガーを、用途とレビュー条件を決めずに使っていないか。

- self-hosted runnerを利用する場合、ジョブ隔離・OS更新・ログ保全・監査をどのチームが担うかが定義されているか。

法人利用で効くガバナンス設計(標準化・監査対応)

GitHub Actionsは、便利な反面「リポジトリごとに独自流儀が増える」と運用が破綻しやすい領域です。

ここでは、法人での横展開・監査対応を見据えた設計ポイントを整理します。

テンプレート化と標準workflow(組織内の“型”を作る)

導入初期にやるべきことは、全社で100%正解のworkflowを作ることではなく、最低限の標準を決めて広げることです。

典型的には、次のような型をテンプレートとして用意します。

- PR時:Lint/Unit test/依存関係スキャン(軽量で速い)

- mainマージ時:ビルド→成果物生成→デプロイ(Environment承認を含む)

- 定期:脆弱性の再スキャン、棚卸しレポート、依存関係更新のIssue化

これらをreusable workflowやworkflow templateで共通化しておくと、リポジトリ間の差分が減り、レビューも通しやすくなります。

利用を許可するActionの範囲(サプライチェーン対策)

Actionsは外部依存(Marketplace action)を取り込みやすい構造です。

そのため「どの提供元のactionを許可するか」「バージョン固定を必須にするか」「自社内actionを優先するか」といったポリシーが重要になります。

最初から厳密にやりすぎると開発速度が落ちるため、段階的に次のような基準へ寄せるのが現実的です。

- まずはGitHub公式・Verified Creator中心に許可する。

- 重要なworkflowはコミットSHA固定を必須にする。

- 組織内でよく使う処理はcomposite actionとして内製し、共通化する。

runner選定の責任分界(セキュリティ/コスト/運用)

runner選定では、「セキュリティ」「コスト」「運用負荷」のバランスが重要です。

ざっくりした比較イメージは次のようになります。

- セキュリティ

- GitHub-hosted:インターネット越しにリソースへアクセスする前提。クラウド側のセキュリティはGitHubが担保。

- self-hosted:社内ネットワーク内に閉じることも可能だが、サーバー自体のパッチ適用やアクセス制御は自社責任。

- コスト

- GitHub-hosted:分単価+無料分。スモールスタートには向く。

- self-hosted:GitHub側の料金は(2026年1月時点では)基本無料だが、インフラ・運用コストが発生。

- 運用負荷

- GitHub-hosted:インフラ管理が不要で、Actions定義のみに集中できる。

- self-hosted:サーバー監視・スケール設計・イメージ更新などの運用タスクが増える。

初期導入ではGitHub-hosted runnerから始め、特定のジョブだけself-hosted runnerへ切り出すハイブリッド構成をとる企業も多く見られます。

GitHub Actionsの監視・トラブルシュートとメトリクス活用

GitHub Actionsを継続的に運用するには、「失敗したworkflowの原因を素早く把握すること」「利用状況を見える化すること」が重要です。

ここでは、ログ・メトリクス・通知連携の観点からポイントを整理します。

ログの読み方と再実行のパターン

各workflow runには、job・step単位のログが紐づきます。

GitHubのUIから対象runを開くと、どのstepで失敗したかが一目で分かり、詳細ログも確認できます。

代表的な再実行パターンは次の通りです。

- workflow全体を再実行する(「Re-run all jobs」)。

- 失敗したjobのみを再実行する(「Re-run failed jobs」)。

- 手動で環境変数や入力を変えて、workflow_dispatchから再実行する。

debugが必要な場合は、環境変数「ACTIONS_STEP_DEBUG」を有効化して詳細ログを出力する方法も用意されています。

再現性が低い失敗は、まず GitHub 上の実行履歴・ログで傾向を把握し、必要に応じて webhook や外部基盤への集約で継続監視できる形にします。

Usage metricsと詳細レポートの活用

GitHubは、Actionsの「Usage Metrics / Performance Metrics」や、課金・利用状況の可視化(usage / reports)を提供しています。

これにより、リポジトリやworkflowの利用状況・パフォーマンスを指標として可視化できます。

代表的な活用シーンは次の通りです。

- 特定のworkflowが全体の分数の大半を消費していないかを確認する。

- 高コストになりやすい runner(例:macOS)に紐づく実行量を把握し、削減余地を検討する。

- 過去一定期間の失敗率や実行時間のトレンドを確認し、ボトルネックとなっているjobを特定する。

外部基盤への集約が必要な場合は、webhook(「workflow_run」等)やAPI(workflow runs/logs)、または audit log streaming(Enterprise)を用いて統合監視の設計を検討します。

これらを使うことで、既存の監視・運用ダッシュボードへ統合する設計が可能です。

コスト最適化のチェックリスト(“効く順”)

コスト削減は「高いrunnerを使わない」だけではなく、無駄な実行そのものを減らす方が効くケースが多いです。

実務では次の順で見直すと、手戻りが少なくなります。

- 「paths」/「branches」で、不要なトリガーを削る(ドキュメント変更で重いCIを走らせない)。

- matrixの範囲を見直し、PRでは軽量、mainでは広範囲など段階化する。

- Actions cacheを設計し、依存解決やビルド成果を再利用する(保存期間も確認する)。

- Artifactsの出力量と保存期間を見直す(“毎回巨大な成果物を残す”を避ける)。

- macOS/Windowsジョブが本当に必要か、Linux代替や分離実行で削れないかを検討する。

- それでも重いジョブだけ、self-hosted runnerや大型runnerへ切り出して最適化する。

最終的には、Usage Metrics(どのworkflow/jobが分数を食っているか)と、Performance Metrics(なぜ遅い/失敗するか)を併用し、改善が“数字で追える”状態にするのが重要です。

外部監視ツールや通知との連携

GitHub Actionsの結果は、Webhooksや専用actionを通じて外部サービスへ連携できます。

たとえば、以下のような運用が考えられます。

- 重要なworkflowが失敗した場合のみ、Slackチャンネルにアラートを送信する。

- 本番デプロイworkflowが完了したタイミングで、ChatOpsツールに結果を投稿する。

- webhookやAPIで実行結果・所要時間等を収集し、監視ツール側で閾値アラートを設計する。

このように、GitHub Actions単体ではなく、既存の監視・通知基盤と組み合わせることで、より運用しやすいエコシステムを構築できます。

GitHub Actionsと他のCI/CDツール比較

GitHub Actionsの導入を検討する際には、既存のCI/CDツールとの比較も避けて通れません。

ここでは、代表的なツールとの違いを高レベルで整理します。

GitHub Actions vs GitLab CI/CD

GitLab CI/CDは、GitLabリポジトリに統合されたCI/CD機能です。

GitHub Actionsとよく似たコンセプトを持ちますが、「どちらのプラットフォームをソースコードの中核に据えるか」が大きな分岐点になります。

- すでにGitHubを標準リポジトリとして利用している場合:

GitHub Actionsを採用することで、ツールチェーンをシンプルに保ちやすい。 - すでにGitLab(セルフホスト含む)を中心にした開発基盤が整っている場合:

GitLab CI/CDを継続利用・強化する方が自然。

機能面では、どちらも主要なCI/CD要件を満たしており、「ソースコードのホスティング先」と「組織内の標準ツールチェーン」に合わせて選択するケースが多いです。

GitHub Actions vs CircleCI

CircleCIは、GitHubやBitbucketなどのリポジトリと連携して利用するSaaS型CI/CDサービスです。

豊富な実行環境と直感的なUIが特徴で、長年CI/CD専用サービスとして利用されてきました。

GitHub Actionsとの比較では、次のような観点があります。

- GitHub Actions

- GitHubとネイティブ統合されており、Pull RequestやCode Scanningとの連携が自然。

- 設定はすべてリポジトリ内のYAMLで管理される。

- CircleCI

- SaaSとしての成熟度が高く、ジョブの可視化や実行ログ閲覧機能が充実。

- 組織によっては、既存のCircleCI設定が多数存在するため、完全移行にはコストがかかる。

新規プロジェクトではGitHub Actionsを第一候補としつつ、既存のCircleCIパイプラインがあるプロジェクトは段階的な移行を検討する、という方針を取る企業も多く見られます。

GitHub Actions vs Jenkins

Jenkinsは、オンプレミス/クラウド問わず利用できるオープンソースの自動化サーバーです。

プラグインによる拡張性が高く、長年にわたり企業のCI/CD基盤として利用されてきました。

GitHub Actionsとの主な違いは次の通りです。

- Jenkins

- 自前のインフラに自由に構築できる反面、サーバー管理やプラグイン更新の運用負荷が大きい。

- GitHubだけでなく、さまざまなSCMやツールと連携しやすい。

- GitHub Actions

- GitHubに特化した設計であり、ソースコード管理からCI/CDまでを1つのSaaSにまとめやすい。

- インフラ管理をGitHub側に任せられる一方、セルフホスト構成の自由度はJenkinsに比べて限定的。

既存のJenkinsジョブが多く、オンプレ前提のシステムが中心の場合は、当面はJenkinsを維持しつつ、新規プロジェクトやクラウドネイティブな部分からGitHub Actionsを採用する「併用期間」を設けるケースが現実的です。

GitHub Actions導入前のチェックポイント

最後に、GitHub Actions導入前に検討しておきたいポイントと、導入ステップの考え方、よくある質問を整理します。

導入前チェックリスト(規模・セキュリティ・コスト)

GitHub Actions導入前には、次の観点を整理しておくと、後戻りを減らせます。

- リポジトリ構成

- モノレポか/マルチリポか。

- 組織内の標準ブランチ戦略(main/develop/releaseなど)はどうなっているか。

- セキュリティ・コンプライアンス

- 本番環境へのデプロイ権限や承認フローのルール。

- secretsやクラウド認証情報の管理方針(OIDCの利用可否など)。

- コスト・パフォーマンス

- 利用するプラン(Free/Pro/Team/Enterprise)と無料分の範囲。

- テストの並列度や実行時間の目安。

これらを整理したうえで、「どこからGitHub Actionsに寄せるか」「既存CI/CDとの共存期間をどう設計するか」を決めると、スムーズな移行につながります。

ロードマップの考え方(PoC→本番展開)

GitHub Actionsの導入は、いきなり全システムに広げるのではなく、段階的に進めることが推奨されます。

典型的なロードマップは次のような流れです。

- PoCフェーズ

- 影響範囲の小さいサービス/リポジトリで、CI workflowを1〜2本構築。

- runner種別(GitHub-hosted vs self-hosted)の検証。

- パイロットフェーズ

- 開発組織の一部チームで、デプロイや定期バッチまで含めた運用を試す。

- メトリクス・コスト・失敗率のデータを収集。

- 本番展開フェーズ

- テンプレートやreusable workflowを整備し、複数チームへ水平展開。

- ガバナンスルール(承認フロー、permissionsの標準値など)をドキュメント化。

このような段階的アプローチを取ることで、初期の設計ミスや想定外のコスト増加を小さい範囲で検証・修正できます。

よくある質問(FAQ)

Q1. 公開リポジトリで使う場合も、料金はかかりますか?

A1. 2026年1月時点では、公開リポジトリで標準のGitHub-hosted runnerを使うActions実行は無料です。

GitHub Packagesも課金対象は原則としてプライベート利用のため、公開リポジトリに紐づく利用は課金対象になりません。

ただし、将来の料金変更に備えて、公式ドキュメントのチェックは継続してください。

Q2. 既存のJenkinsやCircleCIをすべてGitHub Actionsに移すべきですか?

A2. 一度に全面移行するのではなく、「新規プロジェクトはGitHub Actionsに寄せる」「既存プロジェクトは必要な部分から段階的に移行する」といった併用期間を設けることが現実的です。

移行コストと運用負荷のバランスを見ながら判断するとよいでしょう。

Q3. セキュリティ上の心配があります。最低限何をすべきですか?

A3. 少なくとも以下を実施することが推奨されます。

- 「GITHUB_TOKEN」の権限を「permissions:」で必要最小限に絞る。

- secretsに長期クレデンシャルを置かず、可能な限りOIDC連携で短期クレデンシャルを発行する。

- 本番環境へのデプロイjobには、環境保護ルールと承認フローを設定する。

- 外部actionの参照は、可能な範囲でコミットSHA固定(pinning)を徹底する。

Q4. GitHub Actionsの利用状況をどのようにモニタリングすべきですか?

A4. まずはInsightsの「Actions Usage Metrics / Performance Metrics」を活用し、リポジトリ・workflow別の利用傾向とボトルネックを可視化します。

コスト試算・請求観点での精密な把握が必要な場合は、課金の「詳細使用状況レポート(CSV)」やAPIを活用し、社内の集計・ダッシュボードへ取り込む運用も検討できます。

まとめ(GitHub Actions導入の次のアクション)

GitHub Actionsは、GitHubと密接に統合されたCI/CD・自動化プラットフォームとして、企業の開発基盤の中核になりつつあります。

料金体系やrunner種別、セキュリティ機能はここ数年で継続的にアップデートされており、2026年時点でも進化が続いています。

本記事で扱ったポイントを改めて整理すると、以下の通りです。

- GitHub Actionsは、CI/CDだけでなく、定期バッチやIssue/PR周辺の自動化にも活用できる。

- 料金は「minutes」と「ストレージ(Artifacts/Cache/Packages等)」を基準にしつつ、プランごとの無料枠とrunner単価を組み合わせて試算する必要がある。

- GitHub-hosted runnerとself-hosted runnerには、それぞれメリット・デメリットがあり、ハイブリッド構成も現実的な選択肢となる。

- GITHUB_TOKEN・secrets・OIDCなどの機能を適切に使うことで、セキュリティと利便性を両立できる。

- メトリクス機能や外部監視との連携により、コストと品質を継続的に改善していくことが重要である。

今後も料金や機能は変化していくため、GitHub公式ドキュメントやChangelogをウォッチしながら、自社の要件に合った形でGitHub Actionsを活用していくことが求められています。